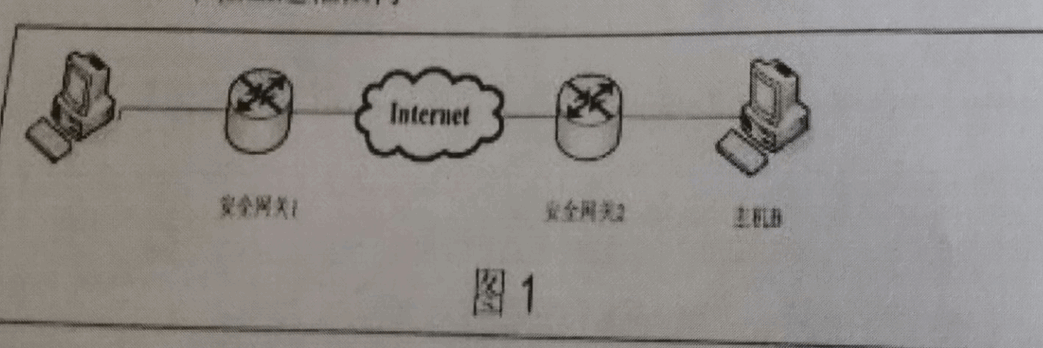

如图所示,主机A向主机B发出的数据采用AH或者ESP的传输模式对流量进行保护时,主机A和主机B的IP地址在应该在下列哪个范围?

发布于 2022-02-28 01:15:19

关注者

0

被浏览

115