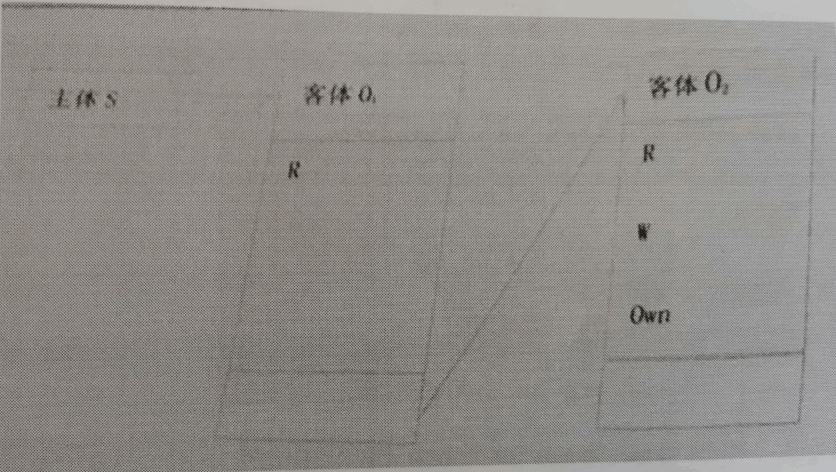

如图所示,主体S对客体01有读(R)权限,对客体02有读(R)、写()权限。该图所示的访问控制实现方法是:

发布于 2022-02-28 01:17:13

关注者

0

被浏览

159